.png)

Мессенджеры стали неотъемлемой частью нашей повседневной жизни. Мы обмениваемся сообщениями, фотографиями и ссылками с друзьями, коллегами и близкими. Но что происходит, когда те самые ссылки становятся потенциальной опасностью? URL-рендеринг — это новая уязвимость, которую злоумышленники активно используют для проведения фишинговых атак.

URL-рендеринг — это процесс отображения URL-адресов внутри мессенджера, который может быть злоупотреблен злоумышленниками. Когда мы видим ссылку, мы доверяем ей и не задумываемся о возможных угрозах. Однако, внешний вид ссылки может быть искажен, чтобы привести нас на фальшивый сайт, где ввод может быть украден или вредоносный код может быть запущен.

Фишинговые атаки с использованием URL-рендеринга становятся все более изощренными и эффективными. Злоумышленники могут создавать поддельные страницы, полностью копирующие оригинальный внешний вид, чтобы обмануть даже самого опытного пользователя. Они могут использовать различные манипуляции с URL, такие как добавление или удаление символов, чтобы сделать его более подозрительным или незаметным.

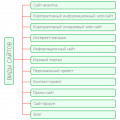

Мессенджеры как основной способ коммуникации

В современном мире мессенджеры стали неотъемлемой частью нашей повседневной жизни. Они предоставляют нам возможность общаться с друзьями, коллегами и близкими, а также обмениваться информацией в режиме реального времени.

Мессенджеры обладают рядом преимуществ, которые делают их основным способом коммуникации. Во-первых, они позволяют нам отправлять сообщения и общаться в любое время и в любом месте, где есть доступ к интернету. Это особенно удобно для людей, которые живут в разных часовых поясах или имеют разные графики работы.

Во-вторых, мессенджеры обеспечивают конфиденциальность и безопасность нашей переписки. Многие из них используют шифрование данных, чтобы предотвратить доступ третьих лиц к нашим личным сообщениям. Это особенно важно в нашей эпохе, когда взломы и утечки данных становятся все более распространенными.

Кроме того, мессенджеры предлагают ряд дополнительных функций, которые делают наше общение приятным и удобным. Например, мы можем отправлять файлы, фотографии и видео, создавать групповые чаты для совместной работы или обсуждения интересующих нас тем, а также использовать различные стикеры и эмодзи для выражения наших эмоций.

Однако, несмотря на все преимущества, мессенджеры также имеют свои риски и уязвимости. Одной из наиболее распространенных уязвимостей является URL-рендеринг, которая будет рассмотрена детальнее в данной статье.

Возможности мессенджеров и риски, связанные с URL-рендерингом

Мессенджеры сегодня стали неотъемлемой частью нашей повседневной жизни. Они позволяют нам общаться с друзьями, коллегами и близкими в режиме реального времени, осуществлять звонки, передавать файлы и даже платить за товары и услуги. Однако, вместе с этими возможностями приходят и риски, с которыми мы должны быть готовы справиться.

Одним из таких рисков является URL-рендеринг, которая является уязвимостью многих мессенджеров. В основе этой уязвимости лежит возможность просмотра и перехода по ссылкам, отправленным в сообщениях. Как мы знаем, ссылка может быть не только полезной и безопасной, но и содержать вредоносный контент, например, фишинговые сайты, способные получить доступ к нашей конфиденциальной информации.

URL-рендеринг позволяет мессенджеру обработать ссылку и представить ее в виде заголовка, краткого описания и изображения, если они доступны. Это значит, что пользователь видит предполагаемый контент ссылки прямо внутри мессенджера, что увеличивает вероятность его открытия. К сожалению, какие-то данные пользователя могут влиять на процесс рендеринга, что делает его уязвимым для атак.

Результатом использования URL-рендеринга могут быть различные типы фишинговых атак. Подстановка поддельных ссылок позволяет злоумышленникам выдать свой сайт за доверенный и подсунуть пользователю свои условия или собрать его личные данные. Перенаправление на фишинговые сайты может происходить тихо и незаметно для пользователя, который в итоге оказывается на сайте, схожем с оригинальным, но неправдивым. Кроме того, URL-рендеринг может использоваться для скрытых атак, когда злоумышленники маскируют вредоносный контент под ресурсы известных и надежных сайтов.

Примеры реальных случаев фишинга через URL-рендеринг в мессенджерах уже были зарегистрированы. Например, пользователи WhatsApp получали сообщения с приглашением обновить мессенджер и перейти по ссылке. Переход по этой ссылке приводил к скачиванию вредоносного ПО на устройство пользователя. Еще одним примером является фишинговая атака в Telegram, когда через URL-рендеринг злоумышленники перенаправляли пользователей на фейковый сайт авторизации, где получали их идентификаторы и данные.

Что такое URL-рендеринг и почему это уязвимость

В целом, URL-рендеринг является полезной функцией мессенджеров, позволяющей пользователям быстро и легко переходить по ссылкам, предоставленным в сообщениях. Однако, если не проводить соответствующую обработку и проверку URL-адресов на подлинность и безопасность, это может стать уязвимым местом, через которое злоумышленники могут получить доступ к личной информации пользователя или обмануть его с целью финансового мошенничества.

Основная проблема заключается в том, что URL-адреса, преобразованные в кликабельные ссылки, могут скрывать фактическую назначение и локацию, что делает их непрозрачными для пользователя. Таким образом, даже если ссылка выглядит надежной и безопасной, на самом деле она может вести на злонамеренный сайт, созданный злоумышленниками.

| Уязвимость мессенджеров в URL-рендеринге: | Возможные последствия: |

|---|---|

| 1. Отсутствие проверки на подлинность и безопасность URL-адресов | — Пользователь может быть перенаправлен на фишинговый сайт, где его личные данные могут быть украдены или использованы для мошенничества. — Злоумышленник может получить доступ к учетным записям пользователя в мессенджерах и использовать их в своих целях. |

| 2. Скрытые атаки через URL-рендеринг | — Злоумышленник может внедрить зловредное программное обеспечение на устройство пользователя, используя уязвимость URL-рендеринга. |

Таким образом, уязвимость URL-рендеринга может стать серьезной проблемой для пользователей мессенджеров, поскольку она открывает возможности для различных фишинговых атак и мошенничества. Для защиты себя от подобных угроз, необходимо быть внимательным при переходе по ссылкам, особенно если они неизвестного происхождения, а также использовать обновленные версии мессенджеров, которые выполняют проверку безопасности URL-адресов или предоставляют пользователю возможность настраивать эту проверку самостоятельно.

Определение URL-рендеринга

Когда пользователь кликает на ссылку в сообщении, мессенджер обрабатывает этот клик и открывает соответствующий URL-адрес. Однако именно здесь может возникнуть уязвимость URL-рендеринга, так как злоумышленники могут использовать его для проведения фишинговых атак и мошенничества.

Основная уязвимость URL-рендеринга заключается в возможности маскировки поддельных ссылок под легитимные и доверенные. Злоумышленники могут создать сообщение, в котором отображаются поддельные ссылки, визуально неотличимые от обычных ссылок. При клике на такую ссылку пользователь будет перенаправлен на фишинговый сайт или подвержен другому виду атаки.

| Риски, связанные с URL-рендерингом: |

| — Потенциальное открытие пользователям фишинговых сайтов и подверженность мошенничеству; |

| — Возможность проникновения вредоносных программ на устройства пользователей; |

| — Утечка конфиденциальной информации через поддельные формы или перенаправления. |

Важно понимать, что хотя URL-рендеринг предоставляет удобство и функциональность, он также создает значительные уязвимости, которые должны быть учтены разработчиками мессенджеров и пользователями для обеспечения безопасности коммуникаций.

Уязвимость мессенджеров в URL-рендеринге

В основе уязвимости мессенджеров в URL-рендеринге лежит то, что при отображении ссылки, мессенджеры часто скачивают содержимое по данному URL-адресу и показывают его пользователю внутри приложения. Это открывает возможность для атакующих внедрить вредоносный код или перенаправить пользователя на фишинговый сайт.

Злоумышленники могут замаскировать поддельные ссылки, которые внешне выглядят абсолютно безопасно, но при переходе на них они могут привести к краже личной информации или установке вредоносного ПО на устройство пользователя.

Также, мессенджеры могут быть уязвимы к перенаправлению на фишинговые сайты. Например, злоумышленник может замаскировать адрес ссылки таким образом, чтобы при клике на нее пользователь был перенаправлен на фишинговую страницу, которая может попросить ввести логин и пароль от аккаунта или другую конфиденциальную информацию.

Также, с использованием URL-рендеринга, злоумышленники могут скрыть фишинговую атаку. Например, они могут создать сообщение, которое содержит ссылку на злоумышленный сайт, но при предварительном просмотре ссылка будет выглядеть безопасно, и только при клике на нее пользователь будет перенаправлен на фишинговую страницу.

Уязвимость мессенджеров в URL-рендеринге может быть опасной и может привести к краже личной информации, финансовым потерям или другим негативным последствиям для пользователей. Поэтому, важно быть внимательным при открытии ссылок в мессенджерах и не доверять всеобщей безопасности таких приложений.

Виды фишинговых атак с использованием URL-рендеринга

URL-рендеринг может быть использован для различных видов фишинговых атак в мессенджерах. Рассмотрим некоторые из них:

1. Подстановка поддельных ссылок

В данном виде атаки злоумышленник использует URL-рендеринг для отображения в мессенджере подложного домена вместо оригинального. Это может создать впечатление безопасности и доверия у пользователей и вынудить их перейти по поддельной ссылке, которая может содержать вредоносное содержимое.

2. Перенаправление на фишинговые сайты

Другой распространенный способ использования URL-рендеринга для фишинга — это перенаправление пользователей с поддельных ссылок на фишинговые сайты. Злоумышленник может создать впечатление, что ссылка ведет на официальный сайт, но на самом деле она перенаправляет пользователя на фальшивый сайт, где его персональные данные могут быть украдены.

3. Скрытые атаки через URL-рендеринг

Скрытые атаки через URL-рендеринг могут быть сложны для обнаружения, так как они не предполагают непосредственного взаимодействия пользователя с фишинговым сайтом. Вместо этого, злоумышленник может использовать URL-рендеринг для загрузки скрытого содержимого, такого как скрипты, которые могут собирать данные пользователя или выполнять другие вредоносные действия.

Все эти виды атак могут быть эффективными инструментами для злоумышленников, поскольку мессенджеры стали основным средством коммуникации для многих людей. Пользователи мессенджеров должны быть осторожны и внимательны при переходе по ссылкам, особенно если они получены от неизвестных или подозрительных источников.

Подстановка поддельных ссылок

.png)

При клике на поддельную ссылку пользователя часто перенаправляют на злоумышленный сайт, где ему предлагается ввести конфиденциальную информацию, такую как логин, пароль, номер кредитной карты и т.д. Злоумышленник может затем использовать эту информацию для своих преступных целей.

Чтобы не стать жертвой подобной атаки, важно быть осторожным и внимательным при использовании мессенджеров. Перед кликом по ссылке следует внимательно проверить ее адрес и убедиться в ее подлинности. Также стоит обратить внимание на получателя сообщения и наличие других подозрительных признаков.

Важно помнить, что более сложные виды фишинговых атак с использованием URL-рендеринга могут быть не так легко обнаружены. Злоумышленники могут использовать несколько редиректов или скрытых элементов на странице, чтобы привести пользователя на свой фишинговый сайт, при этом максимально скрывая свои намерения.

Поэтому следует быть особенно внимательным и не доверять подозрительным ссылкам, особенно тем, которые пришли от незнакомых отправителей или вызывают подозрение. В случае сомнений, лучше проигнорировать такую ссылку или проверить ее безопасность с помощью специальных сервисов, которые анализируют URL-адреса на наличие подозрительных или вредоносных элементов.

Защита от фишинговых атак с использованием URL-рендеринга требует внимательности и осознанности от пользователей мессенджеров. Умение распознавать потенциально опасные ссылки и соблюдать меры предосторожности поможет избежать неприятных последствий фишинговой атаки и защитить свою конфиденциальность и безопасность в сети.

Скрытые атаки через URL-рендеринг

В результате такой атаки, пользователь может быть перенаправлен на фишинговый сайт, где его личные данные могут быть украдены и злоупотреблены. Злоумышленники могут использовать различные методы скрытия поддельных ссылок, чтобы выглядеть более убедительно и обмануть пользователей.

Одним из распространенных способов скрытия является использование URL-сокращателей. Они позволяют злоумышленникам создавать короткие ссылки, которые не вызывают подозрений у пользователей. При этом, посещение такой ссылки может привести к перенаправлению на фишинговый сайт без ведома пользователя.

Другим методом скрытия является использование символов Unicode, которые могут заменять обычные символы и создавать впечатление, что ссылка является безопасной. Например, символы с похожим внешним видом могут быть использованы для замены букв в URL, чтобы создать иллюзию безопасности ссылки.

Для защиты от скрытых атак через URL-рендеринг необходимо быть внимательным при открытии ссылок в мессенджерах. Лучше всего избегать кликать на подозрительные или неизвестные ссылки, особенно если они пришли от незнакомых людей. Также стоит проверять URL-адреса перед кликом, обращая внимание на символы или неправильные написания.

Скрытые атаки через URL-рендеринг

При «атаке на клик» злоумышленник отправляет пользователю мессенджера подделанное сообщение, которое содержит URL-ссылку. Казалось бы, это обычная ссылка, но на самом деле она ведет на вредоносный сайт. Однако, при просмотре сообщения ссылка может быть отображена в виде превью с описанием, изображением и т.д., что делает ее более привлекательной для пользователя.

Особенность данной атаки заключается в том, что при наведении курсора мыши на ссылку, кажется, что она ведет на безопасный ресурс, например, сайт социальной сети или популярного онлайн-магазина. Однако, при клике на ссылку пользователь попадает на вредоносный сайт, где его данные могут быть украдены или использованы для других целей.

В таких атаках злоумышленник может использовать различные методы маскировки URL-адреса, чтобы пользователь не подозревал об опасности. Например, он может использовать символы Unicode для создания URL-адреса, который выглядит идентично настоящему, но на самом деле является поддельным. Также злоумышленник может использовать редиректы и другие техники для скрытия настоящего адреса.

Чтобы защитить себя от скрытых атак через URL-рендеринг, пользователи мессенджеров должны быть осторожными при клике на ссылки, особенно если они приходят от незнакомых отправителей. Необходимо всегда проверять URL-адрес перед переходом по ссылке. Также рекомендуется использовать антивирусное программное обеспечение и обновлять его регулярно, чтобы обнаруживать и блокировать вредоносные ссылки и сайты.

Примеры реальных случаев фишинга через URL-рендеринг в мессенджерах

В одном из случаев, пользователи WhatsApp получили сообщение от знакомого, в котором была предложена скидка на покупку товаров. Сообщение содержало ссылку, которую пользователи, доверяя отправителю, решали перейти. Однако, при нажатии на ссылку, пользователи были перенаправлены на фишинговый сайт, где их данные были собраны злоумышленниками. В результате, многие пользователи попали в ловушку и пострадали от финансовых потерь.

Другим примером является фишинг через URL-рендеринг в Telegram. Злоумышленники создали бота, который отправлял подключенным пользователям сокращенные ссылки на видео с предложением воспроизвести их. Когда пользователи нажимали на ссылку, они перенаправлялись на фишинговый сайт, где требовалось ввести логин и пароль от учетной записи. Собранные данные злоумышленники использовали для получения доступа к переписке и личной информации пользователей.

Такие случаи фишинга через URL-рендеринг подчеркивают необходимость осознанности и предосторожности при использовании мессенджеров. Пользователям следует быть осторожными при переходе по ссылкам, особенно если они приходят от незнакомых отправителей. Также важно проверять URL-адрес перед вводом логина и пароля на веб-сайтах, чтобы избежать подмены данных и утечки личной информации.

Атака на пользователей WhatsApp

В 2019 году пользователи WhatsApp стали жертвами фишинговой атаки, основанной на уязвимости URL-рендеринга. Атака начиналась с получения сообщения от неизвестного отправителя с подозрительным URL-адресом. При нажатии на ссылку пользователь перенаправлялся на вредоносный веб-сайт, где его могли попросить ввести свои личные данные, такие как пароль или номер кредитной карты.

В данной конкретной атаке злоумышленники использовали поврежденное изображение, которое содержало вредоносный код, способный проникнуть в устройство пользователя через встроенный механизм рендеринга URL. Когда пользователь открывал изображение, код выполнялся и перенаправлял его на фишинговый сайт.

Такие атаки показывают, что мессенджеры, такие как WhatsApp, могут быть подвержены фишингу через URL-рендеринг. Важно быть осведомленным и осторожным при открытии ссылок в сообщениях, особенно если они приходят от неизвестных отправителей.

Чтобы защитить себя от таких атак, рекомендуется использовать официальные приложения мессенджеров, обновлять их до последней версии, не открывать подозрительные ссылки и не вводить личные данные на недоверенных сайтах.

Фишинг через URL-рендеринг в Telegram

Атака на пользователей Telegram может происходить следующим образом: злоумышленник отправляет пользователю сообщение с подозрительной ссылкой. При клике на эту ссылку Telegram рендерит страницу и отображает ее, давая пользователю впечатление, что он переходит на надежный и доверенный сайт. Однако, на самом деле, злоумышленник фишинговым образом перенаправляет пользователя на свой сайт, который может быть поддельной копией официального сайта или содержать вредоносное содержимое.

Скрытые атаки через URL-рендеринг в Telegram также являются угрозой для пользователей. Например, злоумышленник может встраивать в сооbщение малозаметные и невидимые символы, которые при рендеринге URL преобразовываются в активные ссылки. Такие ссылки могут быть использованы для фишинга, перенаправления на вредоносные веб-страницы или для установки вредоносного ПО на устройство пользователя.

Эти примеры показывают, насколько важно быть бдительными при использовании Telegram и не доверять непроверенным ссылкам. Пользователям следует всегда проверять URL-адрес, прежде чем кликать на него, и никогда не вводить личную информацию на подозрительных сайтах, даже если они кажутся официальными.

Для защиты от фишинга через URL-рендеринг в Telegram, рекомендуется использовать антивирусное программное обеспечение, устанавливать все обновления мессенджера и операционной системы, а также быть внимательными и осторожными при клике на ссылки в сообщениях.