Фаервол является важной частью безопасности любой серверной системы, и Ubuntu 14.04 предлагает удобное и мощное средство для настройки фаервола — iptables. Iptables позволяет определить правила доступа к сети и фильтровать трафик на различных уровнях.

При настройке фаервола с использованием iptables на Ubuntu 14.04, важно иметь представление о различных типах правил и их применении. Согласно iptables, правила могут быть применены на уровне таблиц, цепочек и правил. Основные таблицы, используемые iptables, включают фильтрацию (filter), преоритеты (mangle), адреса (nat) и маршрутизацию (raw).

Корректная установка и настройка фаервола с использованием iptables на Ubuntu 14.04 может значительно повысить безопасность вашей системы. Процесс настройки iptables включает в себя определение требуемых правил, их добавление в правильные цепочки и сохранение настроек, чтобы они применялись после перезагрузки системы.

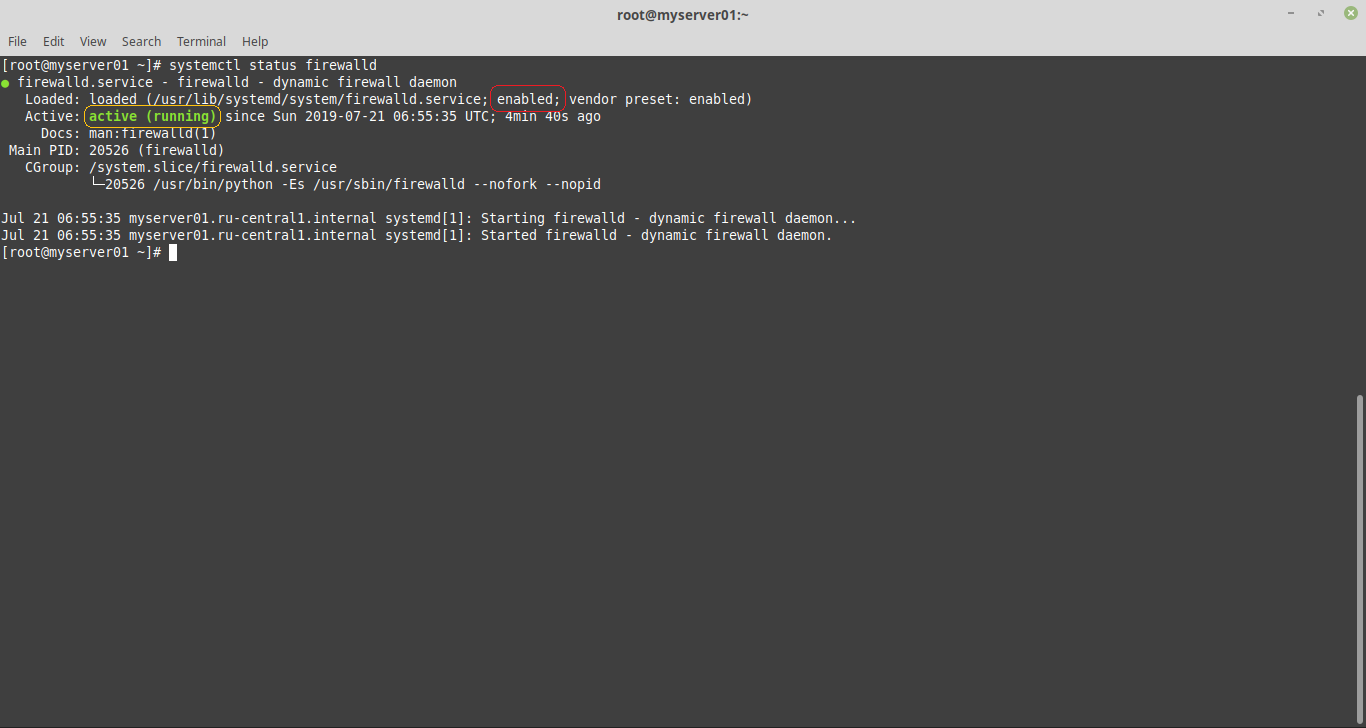

Установка и настройка фаервола iptables на Ubuntu 14.04

Шаг 1: Обновление системы

Перед установкой iptables необходимо обновить операционную систему Ubuntu 14.04. Для этого выполните следующие команды:

- Откройте терминал;

- Введите команду

sudo apt-get updateи нажмите Enter.

Шаг 2: Установка iptables

После обновления системы можно приступить к установке iptables. Для этого выполните следующие команды:

- Откройте терминал;

- Введите команду

sudo apt-get install iptablesи нажмите Enter; - Подтвердите установку, введя свой пароль и нажав Enter.

Настройка базовых правил

После установки iptables необходимо настроить базовые правила фаервола. В данном примере мы разрешим локальный трафик и запретим входящие и исходящие соединения. Для этого выполните следующие шаги:

Шаг 1: Сброс правил iptables

Перед настройкой новых правил фаервола рекомендуется сбросить текущие правила. Для этого выполните следующую команду:

- Откройте терминал;

- Введите команду

sudo iptables -Fи нажмите Enter.

Шаг 2: Разрешение локального трафика

Для разрешения локального трафика воспользуемся следующими командами:

- Откройте терминал;

- Введите команду

sudo iptables -A INPUT -i lo -j ACCEPTи нажмите Enter; - Введите команду

sudo iptables -A OUTPUT -o lo -j ACCEPTи нажмите Enter.

Шаг 3: Отклонение входящих и исходящих соединений

Для отклонения входящих и исходящих соединений воспользуемся следующими командами:

- Откройте терминал;

- Введите команду

sudo iptables -P INPUT DROPи нажмите Enter; - Введите команду

sudo iptables -P OUTPUT DROPи нажмите Enter.

Настройка специфических правил

Помимо базовых правил, вы можете настроить специфические правила фаервола в зависимости от ваших потребностей. В данном примере мы разрешим определенные порты, запретим определенные IP-адреса и ограничим количество соединений. Для этого выполните следующие шаги:

Шаг 1: Разрешение определенных портов

Для разрешения определенных портов воспользуемся следующими командами:

- Откройте терминал;

- Введите команду

sudo iptables -A INPUT -p tcp --dport <порт> -j ACCEPTи нажмите Enter; - Введите команду

sudo iptables -A OUTPUT -p tcp --sport <порт> -j ACCEPTи нажмите Enter.

Шаг 2: Запрет определенных IP-адресов

Для запрета определенных IP-адресов воспользуемся следующими командами:

- Откройте терминал;

- Введите команду

sudo iptables -A INPUT -sи нажмите Enter;-j DROP - Введите команду

sudo iptables -A OUTPUT -dи нажмите Enter.-j DROP

Шаг 3: Ограничение количества соединений

Для ограничения количества соединений воспользуемся следующими командами:

- Откройте терминал;

- Введите команду

sudo iptables -A INPUT -p tcp --syn --dport <порт> -m connlimit --connlimit-above <количество> -j REJECTи нажмите Enter; - Введите команду

sudo iptables -A OUTPUT -p tcp --syn --sport <порт> -m connlimit --connlimit-above <количество> -j REJECTи нажмите Enter.

Сохранение и применение правил

После настройки правил необходимо сохранить и применить их. Для этого выполните следующие шаги:

Шаг 1: Сохранение правил iptables

Для сохранения правил iptables воспользуемся следующей командой:

- Откройте терминал;

- Введите команду

sudo sh -c "iptables-save > /etc/iptables.rules"и нажмите Enter.

Поздравляю! Вы успешно установили и настроили фаервол iptables на операционной системе Ubuntu 14.04. Теперь ваша система обладает дополнительным уровнем защиты.

Установка iptables

Перед установкой iptables рекомендуется выполнить обновление системы, чтобы получить последние версии пакетов и исправления безопасности. Для этого выполните следующую команду в терминале:

sudo apt-get update

После выполнения обновления системы, вы можете приступить к установке iptables. Для этого выполните следующую команду:

sudo apt-get install iptables

При необходимости подтвердите установку пакета, нажав «Y». После завершения установки, iptables будет готов к использованию.

4. Шаг 1: Обновление системы

Перед установкой и настройкой фаервола iptables на Ubuntu 14.04 необходимо обновить систему. Обновление системы поможет установить последние версии пакетов и исправить возможные уязвимости.

| Команда | Описание |

|---|---|

| sudo apt-get update | Обновляет список доступных пакетов и их версий |

| sudo apt-get upgrade | Устанавливает обновления для установленных пакетов |

Выполните эти команды в терминале:

sudo apt-get update

sudo apt-get upgrade

После выполнения команд система будет обновлена и готова к установке и настройке фаервола iptables.

Установка и настройка фаервола iptables на Ubuntu 14.04

Для обеспечения безопасности сервера на Ubuntu 14.04 часто используется фаервол iptables, который позволяет контролировать трафик, переадресацию пакетов и другие аспекты сетевой безопасности. В этой статье мы рассмотрим процесс установки и настройки iptables на Ubuntu 14.04.

Первым шагом является установка iptables на сервер. Для этого необходимо выполнить следующую команду:

sudo apt-get install iptables

После установки iptables, можно приступить к настройке базовых правил. Весь трафик по умолчанию должен быть запрещен, и только нужные порты и соединения должны быть разрешены.

Для начала, нам необходимо сбросить все существующие правила iptables с помощью следующей команды:

sudo iptables -F

Затем, мы можем разрешить локальный трафик, чтобы сервер мог связываться с самим собой и работать корректно:

sudo iptables -A INPUT -i lo -j ACCEPT

После разрешения локального трафика, следует настроить правила для отклонения входящих и исходящих соединений, за исключением нужных:

sudo iptables -A INPUT -m state —state ESTABLISHED,RELATED -j ACCEPT

sudo iptables -A OUTPUT -m state —state ESTABLISHED,RELATED -j ACCEPT

Теперь, мы настроили базовые правила iptables для обеспечения безопасности сервера. Однако, возможно, вам понадобятся специфические правила для разрешения определенных портов, запрета определенных IP-адресов или ограничения количества соединений.

Для разрешения определенных портов, вы можете использовать следующую команду:

sudo iptables -A INPUT -p tcp —dport

Где

Для запрета определенных IP-адресов, можно использовать следующую команду:

sudo iptables -A INPUT -s

Где

Для ограничения количества соединений, можно использовать следующие команды:

sudo iptables -A INPUT -p tcp —syn —dport

sudo iptables -A OUTPUT -p tcp —syn —sport

Где

После того, как вы настроили все нужные правила iptables, необходимо сохранить и применить их при перезагрузке сервера. Для сохранения правил, выполните следующую команду:

sudo iptables-save > /etc/iptables/rules.v4

Теперь правила будут загружаться автоматически при каждой загрузке сервера.

В этой статье мы рассмотрели процесс установки и настройки фаервола iptables на Ubuntu 14.04. Используйте эти инструкции, чтобы обеспечить безопасность вашего сервера и контролировать трафик.

Настройка базовых правил

| Шаг 1: Сброс правил iptables | Шаг 2: Разрешение локального трафика | Шаг 3: Отклонение входящих и исходящих соединений |

|---|---|---|

| Сначала необходимо сбросить все текущие правила iptables. Для этого выполните следующую команду: | Затем мы должны разрешить локальный трафик, чтобы наш сервер мог обмениваться данными между локальными интерфейсами. Для этого выполните команду: | Наконец, мы должны отклонить все входящие и исходящие соединения по умолчанию. Мы сделаем это, установив политику по умолчанию для цепей INPUT, FORWARD и OUTPUT в значение DROP: |

iptables -F |

iptables -A INPUT -i lo -j ACCEPT |

iptables -P INPUT DROPiptables -P FORWARD DROPiptables -P OUTPUT DROP |

После выполнения этих шагов, вы установите базовые правила iptables, которые позволят вам контролировать доступ к вашему серверу. Вы можете настроить дополнительные правила в соответствии с вашими потребностями и требованиями безопасности.

Шаг 1: Сброс правил iptables

Перед началом настройки специфических правил фаервола необходимо сбросить все текущие правила iptables к исходным настройкам.

Для сброса правил выполните следующую команду:

iptables -F

Эта команда удалит все текущие правила, которые были заданы ранее. В результате сброса правил у вас будет только стандартная политика безопасности, которая отбрасывает все входящие и исходящие соединения.

Будьте осторожны при сбросе правил, поскольку это может привести к потере соединения с удаленным сервером. Убедитесь, что у вас есть другой способ получения доступа к серверу в случае, если вы потеряете соединение (например, доступ к консоли или другому терминалу).

Шаг 3: Отклонение входящих и исходящих соединений

В этом шаге мы настроим фаервол iptables для отклонения входящих и исходящих соединений. Это позволит нам контролировать доступ к нашей системе и защитить ее от вредоносных атак.

Для начала, нам необходимо создать таблицу фильтрации, которая будет содержать правила для отклонения трафика. Мы можем сделать это с помощью следующей команды:

sudo iptables -N FILTER

Затем, мы добавим правила для отклонения входящих и исходящих соединений:

sudo iptables -A FILTER -p tcp --dport [порт] -j DROP

sudo iptables -A FILTER -p udp --dport [порт] -j DROP

Здесь вместо [порт] необходимо указать порт, который вы хотите заблокировать. Например, если мы хотим заблокировать порт 80, мы должны использовать следующие команды:

sudo iptables -A FILTER -p tcp --dport 80 -j DROP

sudo iptables -A FILTER -p udp --dport 80 -j DROP

Теперь, когда мы определили правила для отклонения соединений, мы должны применить их к нашей системе. Для этого нам необходимо добавить правила фильтрации в цепочку INPUT и OUTPUT:

sudo iptables -A INPUT -j FILTER

sudo iptables -A OUTPUT -j FILTER

После применения этих правил, наш фаервол iptables будет отклонять входящие и исходящие соединения на указанных портах.

Важно помнить, что правила iptables применяются непосредственно на текущей сессии и могут быть сброшены после перезагрузки системы. Для сохранения правил и их автоматической загрузки при старте системы, необходимо использовать инструмент iptables-persistent:

sudo apt-get install iptables-persistent

После установки iptables-persistent, у вас будет возможность сохранить текущие правила iptables:

sudo iptables-save > /etc/iptables/rules.v4

Теперь при каждой загрузке системы, iptables-persistent будет автоматически загружать сохраненные правила.

9. Отклонение входящих и исходящих соединений

В этом шаге мы настроим правила, чтобы разрешать или блокировать входящие и исходящие соединения.

Для блокировки входящего трафика нам нужно добавить правило, которое отклоняет все входящие соединения:

# iptables -A INPUT -j DROPТеперь все входящие соединения будут автоматически отклоняться и не пройдут через фаервол.

Если хотите разрешить определенные входящие соединения, например на порту 80 (HTTP), вы можете добавить правило:

# iptables -A INPUT -p tcp --dport 80 -j ACCEPTЭто правило разрешит входящие соединения по протоколу TCP на порт 80.

Аналогично, чтобы блокировать исходящий трафик, добавьте следующее правило:

# iptables -A OUTPUT -j DROPТеперь все исходящие соединения будут автоматически блокироваться и не пройдут через фаервол.

Если нужно разрешить определенные исходящие соединения, например на порту 443 (HTTPS), добавьте следующее правило:

# iptables -A OUTPUT -p tcp --dport 443 -j ACCEPTЭто правило разрешит исходящие соединения по протоколу TCP на порт 443.

После настройки правил сохраните изменения и проверьте, что они работают правильно.

Заметьте, что блокировка всего входящего и исходящего трафика может привести к проблемам с доступом к важным ресурсам. Будьте внимательны и убедитесь, что правила настроены в соответствии с вашими потребностями.

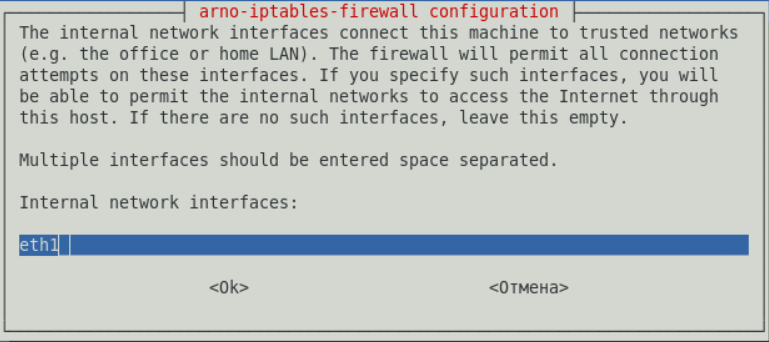

Настройка специфических правил

Настройка специфических правил в iptables позволяет управлять доступом к определенным портам или запретить соединения с определенных IP-адресов.

Шаг 1: Разрешение определенных портов

Для разрешения доступа к определенным портам вам необходимо использовать команду iptables:

sudo iptables -A INPUT -p tcp --dport порт -j ACCEPT

Здесь порт — номер порта, к которому вы хотите разрешить доступ.

Например, чтобы разрешить доступ к порту 80 для веб-сервера, вы можете выполнить следующую команду:

sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT

Шаг 2: Запрет определенных IP-адресов

Для запрета соединений с определенных IP-адресов используйте команду iptables:

sudo iptables -A INPUT -s IP-адрес -j DROP

Здесь IP-адрес — адрес, который вы хотите запретить. Можно указывать как отдельный IP-адрес, так и диапазон IP-адресов.

Например, чтобы запретить соединения с IP-адреса 192.168.0.100, вы можете выполнить следующую команду:

sudo iptables -A INPUT -s 192.168.0.100 -j DROP

Шаг 3: Ограничение количества соединений

Вы можете ограничить количество одновременных соединений с определенного IP-адреса, используя следующую команду iptables:

sudo iptables -A INPUT -p tcp --syn -m connlimit --connlimit-above количество -j DROP

Здесь количество — максимальное количество соединений, которое вы хотите разрешить с одного IP-адреса.

Например, чтобы ограничить количество соединений с одного IP-адреса до 10, вы можете выполнить следующую команду:

sudo iptables -A INPUT -p tcp --syn -m connlimit --connlimit-above 10 -j DROP

Это поможет предотвратить атаки DDoS и улучшить общую безопасность вашей системы.

Настройка специфических правил

В этом пункте рассмотрим, как разрешить определенные порты в нашем фаерволе с помощью iptables на Ubuntu 14.04.

Для разрешения определенных портов мы будем использовать параметры —dport для указания порта и -j ACCEPT для разрешения соединений.

Примеры команд:

1. Разрешение входящих соединений на порт 80 (HTTP):

iptables -A INPUT -p tcp --dport 80 -j ACCEPT

2. Разрешение входящих и исходящих соединений на порт 443 (HTTPS):

iptables -A INPUT -p tcp --dport 443 -j ACCEPT

iptables -A OUTPUT -p tcp --dport 443 -j ACCEPT

3. Разрешение входящих соединений на порт 22 (SSH):

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

4. Разрешение входящих и исходящих соединений на порт 25 (SMTP):

iptables -A INPUT -p tcp --dport 25 -j ACCEPT

iptables -A OUTPUT -p tcp --dport 25 -j ACCEPT

Не забудьте сохранить правила после их настройки, чтобы они применялись после перезагрузки системы.

Шаг 2: Запрет определенных IP-адресов

- Откройте терминал и введите команду

sudo iptables -A INPUT -s [IP-адрес] -j DROP, где [IP-адрес] — это IP-адрес, который вы хотите заблокировать. - Нажмите Enter, чтобы выполнить команду.

- Повторите эти шаги для каждого IP-адреса, который вы хотите заблокировать.

После выполнения этих шагов все пакеты, исходящие от заблокированных IP-адресов, будут отклонены, и доступ к вашей системе будет невозможен.

Пример:

sudo iptables -A INPUT -s 192.168.0.100 -j DROP

В этом примере мы заблокировали доступ с IP-адреса 192.168.0.100.

Также можно запретить доступ к диапазону IP-адресов, используя CIDR-нотацию. Например:

sudo iptables -A INPUT -s 192.168.0.0/24 -j DROP

В этом примере мы заблокировали доступ с любого IP-адреса в диапазоне 192.168.0.0-192.168.0.255.

Если вы хотите разблокировать доступ к заблокированным IP-адресам, вы можете использовать команду sudo iptables -D INPUT -s [IP-адрес] -j DROP, где [IP-адрес] — это IP-адрес, который вы хотите разблокировать.

Пример:

sudo iptables -D INPUT -s 192.168.0.100 -j DROP

В этом примере мы разблокировали доступ с IP-адреса 192.168.0.100.

Таким образом, запрет определенных IP-адресов может быть полезным средством защиты вашей системы от несанкционированного доступа.

Шаг 3: Ограничение количества соединений

Ограничение количества соединений позволяет предотвратить перегрузку сервера и улучшить его производительность. С помощью iptables вы можете настроить ограничения на количество соединений, как для входящего, так и для исходящего трафика.

Для ограничения количества соединений в iptables используются модули connlimit и limit. Модуль connlimit позволяет установить максимальное количество одновременных соединений на определенный порт или для определенного IP-адреса. Модуль limit позволяет ограничить скорость соединений, например, установить максимальное количество пакетов в секунду.

Чтобы ограничить количество соединений на определенный порт, вы можете использовать следующую команду:

iptables -A INPUT -p tcp --dport <port> -m connlimit --connlimit-above <limit> -j DROPГде <port> — номер порта, а <limit> — максимальное количество соединений.

Например, чтобы ограничить количество соединений на порту 80 до 1000, можно использовать команду:

iptables -A INPUT -p tcp --dport 80 -m connlimit --connlimit-above 1000 -j DROPЧтобы ограничить количество соединений для определенного IP-адреса, вы можете использовать следующую команду:

iptables -A INPUT -s <IP address> -m connlimit --connlimit-above <limit> -j DROPГде <IP address> — IP-адрес, а <limit> — максимальное количество соединений.

Например, чтобы ограничить количество соединений для IP-адреса 192.168.0.1 до 10, можно использовать команду:

iptables -A INPUT -s 192.168.0.1 -m connlimit --connlimit-above 10 -j DROPВы также можете ограничить количество исходящих соединений с помощью команды:

iptables -A OUTPUT -p tcp --sport <port> -m limit --limit <limit>/s -j ACCEPTГде <port> — номер порта, а <limit>/s — максимальное количество пакетов в секунду.

Например, чтобы ограничить количество исходящих соединений на порту 443 до 100 пакетов в секунду, можно использовать команду:

iptables -A OUTPUT -p tcp --sport 443 -m limit --limit 100/s -j ACCEPTПосле настройки ограничений на количество соединений сохраните правила iptables, как указано в предыдущем шаге.

Сохранение и применение правил

После того, как вы настроили все необходимые правила iptables, вы должны сохранить их, чтобы они сохранялись даже после перезагрузки системы. Сохранение правил можно выполнить с помощью утилиты iptables-save:

sudo iptables-save > /etc/iptables/rules.v4

Эта команда сохранит текущие правила в файл /etc/iptables/rules.v4.

Чтобы применить сохраненные правила при загрузке системы, необходимо отредактировать файл /etc/network/interfaces:

- Откройте файл /etc/network/interfaces с помощью текстового редактора:

- Добавьте следующую строку в начало файла:

- Сохраните изменения и закройте файл.

sudo nano /etc/network/interfaces

pre-up iptables-restore < /etc/iptables/rules.v4

Теперь при загрузке системы будут автоматически применяться сохраненные правила iptables.

Сохранение правил iptables

После того как вы настроили все необходимые правила для работы фаервола iptables, важно сохранить эти настройки, чтобы они автоматически применялись при перезагрузке системы. Сохранение правил iptables можно выполнить с помощью команды:

sudo iptables-save > /etc/iptables.rulesЭта команда сохраняет текущие правила в файл «/etc/iptables.rules». Вы можете выбрать другое место для сохранения файла, но обычно сохранение в эту папку является хорошей практикой.

После сохранения правил, вам необходимо сконфигурировать систему таким образом, чтобы она загружала эти правила при старте. Для этого откройте файл «/etc/network/interfaces» с помощью текстового редактора:

sudo nano /etc/network/interfacesНайдите строку, в которой указывается интерфейс сети (обычно это строка, начинающаяся с «iface eth0», где «eth0» — название интерфейса) и добавьте следующую строчку:

pre-up iptables-restore < /etc/iptables.rulesПосле внесения изменений сохраните и закройте файл. Теперь при следующей загрузке системы, правила iptables будут автоматически применяться.

Если вам необходимо загрузить сохраненные правила iptables вручную (без перезагрузки системы), используйте следующую команду:

sudo iptables-restore < /etc/iptables.rulesТеперь вы знаете, как сохранить и применить правила iptables на Ubuntu 14.04. Это поможет вам сохранить настройки вашего фаервола и обеспечить безопасность вашей системы.